03.11.2024 | Tina Altmann

Lizenz: TD SYNNEX

In der 2. Themenwoche zu Network Security thematisieren wir die Implementierung einer SASE-Lösung

Vergangene Woche haben wir Ihnen die Bedeutsamkeit von SASE vorgestellt – diese Woche gehen wir noch einen Schritt weiter und nehmen die verschiedenen Schritte der Implementierung einer SASE-Lösung unter die Lupe.

Doch lassen wir zuerst unseren Experten Stefan Bichler, Sr. Director Security, Data Applications & Solutions Aggregation der TD SYNNEX DACH, zu Wort kommen:

„Wenn man eine robuste und gleichzeitig zukunftssichere Sicherheitsarchitektur möchte, kommt man an einer SASE-Lösung nicht mehr vorbei. Einer der großen Vorteile für mich neben allen schon genannten, ist auch, dass man neue Services wirklich ohne großen Aufwand integrieren kann. Doch dafür sollte der perfekte Grundstein gelegt sein: Nur mittels einer sorgfältigen Planung und perfekten Strategie wird man eine erfolgreiche Implementierung einer SASE-Lösung realisieren.“

Lassen Sie uns kurz die Schritte durchgehen, die man dazu gehen muss und anschließend stellen wir Ihnen weitere Lösungen unserer Hersteller Axis, Cisco, IBM, ProLion, VMware by Broadcom und Zyxel vor. Sofern Sie unseren Artikel von vergangener Woche verpasst haben – einfach hier klicken – und die Lösungen der Hersteller Allied Telesis, Extreme Networks, HPE Aruba, Lancom, Microsoft und Palo Alto Networks kennenlernen.

Die erfolgreiche Implementierung von SASE

Von der sorgfältigen Planung und Strategie haben wir bereits gesprochen. Durch die schrittweise Implementierung und kontinuierliche Optimierung von SASE können Unternehmen ihre Netzwerksicherheit erheblich verbessern und gleichzeitig die Komplexität und Kosten reduzieren. Hier nachfolgend sind die für uns wichtigsten Schritte, die ein Unternehmen im Vorfeld mit Ihnen besprechen und dann gehen sollte.

Steigen wir nun in die Lösungen der Hersteller Axis, Cisco, IBM, ProLion, VMware by Broadcom und Zyxel ein.

Zentrale Steuerung dank Cloud-Sicherheitsplattform

Lassen Sie uns mit unserem Herstellerpartner Cisco loslegen, der auf der Grundlage von Cisco Secure Cloud verschiedene Security-Suites anbietet. Klicken Sie hier auf das Video und erfahren Sie mehr über die Lösung, die Ihren Kunden eine umfassende Cloud-Sicherheitsplattform mit DNS-Schutz sowie SASE-Architektur liefert. Denn die Cisco Secure Cloud bietet als eine der wenigen Produkte DNS-Schutz als ersten Schutzmechanismus gegen Malware, Phishing und andere bösartige Aktivitäten im Internet. Das Produkt bietet nicht nur Schutz vor bekannten Bedrohungen, sondern verhindert durch intelligente Filterung auch potenzielle Gefahren. Zudem vereint es Netzwerksicherheitsdienste und WAN-Konnektivität in einer Cloud-Plattform, um Benutzern einen sicheren und optimierten Zugang zu Cloud-Anwendungen und -Diensten zu ermöglichen. Dies bietet sowohl hohe Flexibilität als auch maximale Sicherheit für Unternehmen, die stark auf die Cloud angewiesen sind.

Einzigartig bei der Lösung ist, dass sie das DNS als primäre Schutzebene nutzt und mit einer robusten SASE-Architektur kombiniert und so zu einer ganz besonders leistungsfähigen und zukunftsorientierten Cloud-Sicherheitslösung wird.

KI und Automatisierung senkt Kosten

Unser Hersteller IBM hat sich auf die Fahne geschrieben, mittelstandsfähige Network Security Lösungen anzubieten, die sowohl vom Budget als auch vom Leistungsumfang perfekt ausgewogen sind.

IBM® Security arbeitet am Schutz mit einem fortschrittlichen und integrierten Portfolio von Cybersicherheitslösungen und -services inklusive integrierter KI. Es ist ein moderner Ansatz für Sicherheitsstrategien, der auf die Anwendung von Zero-Trust-Prinzipien setzt und hilft, mit Unsicherheit und Cyber-Bedrohungen erfolgreich umzugehen.

IBM QRadar wird häufig zu Stärkung des modernen SOC von heute mit KI der Enterprise-Klasse verwendet. Hierbei nutzt IBM Security QRadar SIEM mehrere KI- und Automatisierungsebenen, um die Anreicherung von Alerts, die Priorisierung von Bedrohungen und die Korrelation von Vorfällen zu verbessern. Dabei werden zusammenhängende Alerts in einem einheitlichen Dashboard dargestellt, wodurch Rauschen reduziert, und Zeit gespart wird.

Die Produkte von IBM Guardium helfen dabei, sensible Daten in Hybrid Cloud-Umgebungen aufzudecken, zu verschlüsseln, zu überwachen und zu schützen. Sie bieten Transparenz und Datenschutz, wenn Daten zwischen Clouds, Datenbanken und Anwendungen verschoben werden.

Und als dritten Baustein unterstützt IBM Verify mit risikobasierter Echtzeit-Authentifizierung beim Schutz von Multicloud-Identitäten und Netzwerkzugriffen. Es vereinfacht die Komplexität hybrider Identitäten, indem es die grundlegenden Bausteine einer Identitätsstruktur bereitstellt, um die größten Herausforderungen des Identity und Access Management (IAM) von heute zu lösen. Unabhängig davon, ob nach Workforce Access, Customer IAM (CIAM), Privileged Access oder Governance-Identitätslösungen gesucht wird, oder eine nahtlose Integration mit bestehenden Identitätslösungen angestrebt wird.

Ransomware – ein essenzieller Bestandteil jeder Gesamtlösung

Nun möchten wir Ihnen eine Lösung unseres Herstellers ProLion vorstellen, der einen zuverlässigen Ransomwareschutz und volle Zugriffstransparenz für NetApp und Dell Storage Systeme geschaffen hat. CryptoSpike erkennt, basierend auf vollständiger Zugriffstransparenz, verdächtige Aktivitäten in dem Dateisystem, blockiert Angriffe in Echtzeit und schafft im Fall einer Ransomwareattacke mit der granularen Restore-Funktion Abhilfe, um bei der sofortigen Wiederherstellung betroffener Dateien zu unterstützen. Damit trägt die Lösung einen bedeutenden Teil zum Sicherheitskonzept jedes Unternehmens bei.

Uns haben zwei Punkte beeindruckt – wie das System Anomalien erkennt und User blockiert. Anhand einer von ProLion zur Verfügung gestellten Blocklist werden für Ransomware typische Dateiendungen erkannt und blockiert. Zusätzlich werden Datenzugriffe in Echtzeit analysiert, damit verdächtige Anomalien sofort erkannt werden. Verdächtige User werden automatisch vom Zugriff auf sämtliche Daten ausgeschlossen und die Administratoren sofort über den Vorfall alarmiert.

Durch die Analyse sämtlicher Datenzugriffe auf dem Speichersystem, erkennt CryptoSpike Ransomware-Angriffe und ungewöhnliches Verhalten, unterbindet dieses unmittelbar und gibt die Möglichkeit, sofort zu reagieren und die Daten punktgenau wiederherzustellen. Eine perfekte Lösung!

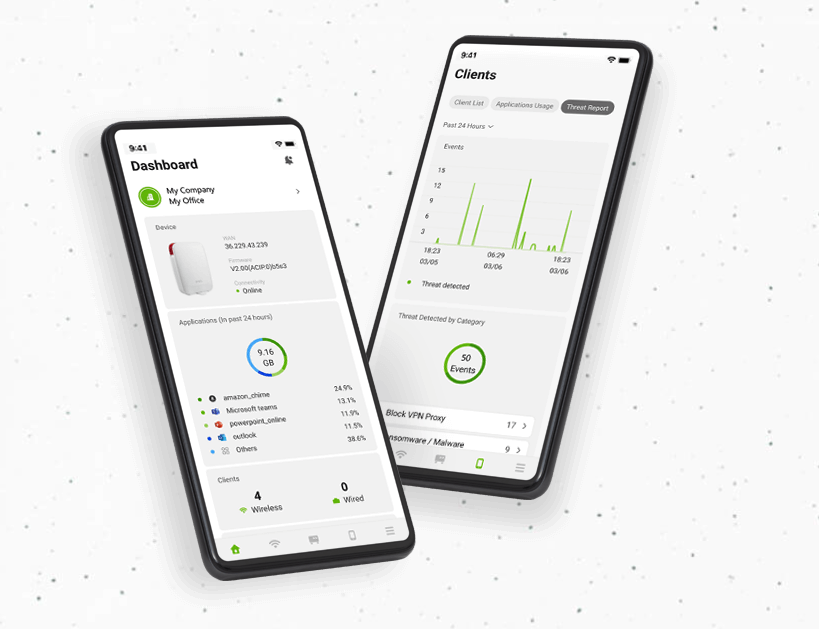

Eine eigene Generation: All-in-One-Firewall-Router

Ein Netzwerk stets sicher und den Schutz immer auf dem neuesten Stand zu halten, ist eine Herausforderung für Unternehmen und Privatanwender. Der Schutz der eigenen Daten ist auch ohne vertiefte IT-Kenntnisse kompliziert. Viele Sicherheitsrouter sind teuer und erfordern zudem ein Abonnement für Updates. Da haben wir eine großartige Lösung unseres Herstellers Zyxel. Denn mit dem Zyxel USG LITE 60AX sind Ihre Kunden immer sicher im Netz unterwegs und ihre Daten bleiben geschützt. Der Router bietet einen perfekten Ransomware-Schutz, verfügt über zwei 2,5 GbE WAN/LAN-Ports für schnelles Internet und Anwendungen und gewährleistet absolute Sicherheit durch die Zyxel Nebula Cloud Management Plattform. Mit WiFi 6 wird ein stabiles WLAN garantiert und damit ist der Router in Minuten einsatzbereit und leicht zu konfigurieren.

Dieser All-in-One-Firewall-Router eignet sich für Unternehmen, Büros und Heimbüros. Wichtige Updates werden aus der Nebula Cloud auf das Gerät aufgespielt. Zusätzlich kann mit dem Elite Pack der Schutz vor Bedrohungen und die Webfilterung in Echtzeit erweitert werden.

Erleben Sie hier in dem Video, was passieren kann, wenn Sie keinen ausreichenden Schutz haben.

Virtualisierung at its best

VMware by Broadcom, als ausgewiesener Multiplayer und Marktführer steht für Software-, Netzwerk- und Storage-Virtualisierung der Extraklasse. Die Lösungen des Herstellers umfassen die Bereiche VMware Cloud Foundation (z. B. vSphere und vSAN), Tanzu, Application Networking & Security sowie Software Defined Edge (SDE).

VMware Cloud Foundation (VCF) ist gewissermaßen das Flaggschiff unter den Hybrid-Cloud-Lösungen für Unternehmen. Die Lösung verbindet Skalierbarkeit und Agilität der Public Cloud mit der Sicherheit und Leistung der Private Cloud bei zeitgleich niedrigeren Gesamtbetriebskosten.

VCF bietet integrierte, unternehmenstaugliche Rechen-, Netzwerk-, Speicher-, Verwaltungs- und Sicherheitsfunktionen für jede Umgebung.

Die VMware Cloud Foundation und zugehörige Add-Ons wie VMware Live Recovery und VMware vDefend Lateral Security ermöglichen die Integrität einer privaten Cloud, höhere Verfügbarkeit, optimierte Netzwerkleistung, Schutz vor Malware/Ransomware und robuste Datensicherheit. Neuerungen wie das ESXi Live Patching oder das flexible VCF-Komponenten-Upgrade reduzieren Ausfallzeiten, optimieren die Patch-Verwaltung und erhöhen die Systemzuverlässigkeit.

vSAN Data Protection ermöglicht es Administratoren, VMs einfacher vor versehentlichen Löschungen und Ransomware-Angriffen zu schützen und wiederherzustellen. VMware vDefend Lateral Security bietet eine höhere Skalierbarkeit von verteilten und Gateway-Firewalls, SIEM-Integration (Security Information and Event Management) für eine verbesserte Ost-West-Ransomware-Prävention und NDR (Network Detection and Response) für eine Bedrohungsbewertung vor Ort.

VMware vCloud Foundation beinhaltet:

„I have an eye on you“: Netzwerkkameras

Speziell, wenn spezifische Überwachungsanforderungen bestehen – denken wir hier an öffentliche Plätze oder Gebäude, weitläufiges Gelände, Sicherheitsgebäude, Banken oder Gefängnisse – braucht es die besten Netzwerkkameras. Da fällt uns die AXIS P3267-LVE Dome Kamera ein, die insbesondere für Innenüberwachung konzipiert ist. Sie bietet sich z. B. für Einzelhandelsgeschäfte, Büros und öffentliche Räume, wo diskrete, aber effektive Sicherheitsüberwachung erforderlich ist, an.

Die Axis P3267-LE bietet eine herausragende Lichtempfindlichkeit und ist somit ideal für die Aufnahme von hochwertigen Videos in schwach beleuchteten Umgebungen geeignet. Ihr kompaktes Design kombiniert mit integrierten IR-LEDs ermöglicht eine unauffällige Installation und gleichzeitig exzellente Nachtsichtfähigkeiten. Sie zeichnet sich durch ihre Fähigkeit aus, auch unter schwierigen Lichtbedingungen klare und detaillierte Bilder zu liefern, dank ihrer fortschrittlichen Sensortechnologie und der integrierten IR-Beleuchtung.

Und die Verbindung zur KI bleibt bei Axis nicht auf der Strecke: Diese Kamera unterstützt die Integration von KI-basierten Anwendungen, wie z. B. Personenverfolgung, Objekterkennung und Gesichtserkennung, durch die Verwendung von AXIS Camera Application Platform (ACAP). Dies ermöglicht es, die Kamera als Teil eines umfassenderen Sicherheitssystems zu nutzen, das intelligente Videoanalyse und automatisierte Ereignisreaktionen bietet. Die Kombination aus außergewöhnlicher Lichtempfindlichkeit, kompaktem Design und integrierten IR-LEDs macht die Axis P3267-LE zu einer hervorragenden Wahl für spezifische Überwachungsanforderungen.

Hersteller, die wir in dem Technologiebereich führen:

Allied Telesis, Axis, Barracuda, Cisco, Extreme Networks, HPE, IBM, Microsoft, Lancom, Palo Alto, ProLion, SonicWall, VMware und Zyxel

Auch KI kann Anomalien im Netzwerkverkehr identifizieren und automatisch Maßnahmen ergreifen, um potenzielle Angriffe zu verhindern.

Daher widmen wir uns in der kommenden Woche ganz dem Thema AI. Mehr erfahren auf unserer Landingpage!